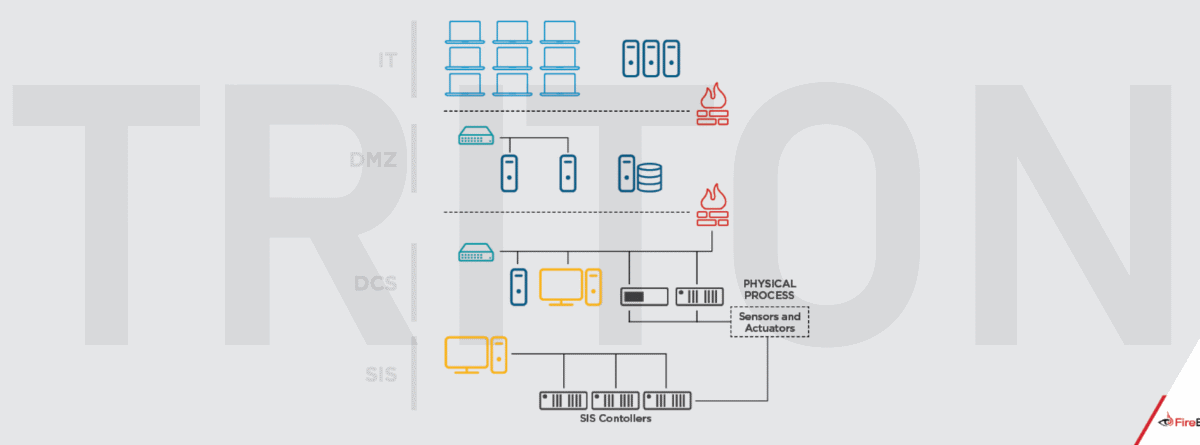

Cercetatorii in domeniul securitatii au descoperit o noua tentativa de hack cu malware-ul Triton, care vizeaza echipamentele industriale intr-un efort de a provoca pagube fizice obiectivelor.

Triton a fost detectat pentru prima data in 2017, cand a fost folosit pentru a viza operatiunile unei organizatii critice de infrastructura in Orientul Mijlociu. Un raport ulterior, care a atribuit Triton Rusiei, a remarcat ca echipamentul vizat de malware vandut de Schneider Electric SE este folosit in instalatiile de petrol si gaze.

Triton este unic prin faptul ca atacatorii nu sunt interesati sa provoace daune retelei sau sa fure date, ci sa provoace pagube materiale la echipamente. Acestea pot include esecuri catastrofale care, intr-un scenariu defavorabil, ar putea duce si la pierderi de vieti.

Noua incercare de hack folosind Triton a fost detectata de cercetatorii de la FireEye Inc., care au declarat ca au descoperit o alta intruziune folosind acelasi software rau intentionat impotriva unui alt site de infrastructura critica.

Ca si in cazul precedent, atacul s-a concentrat in primul rand pe tehnologia operationala a unitatii, adica sistemele folosite pentru a gestiona si monitoriza procesele si dispozitivele fizice.

“Nu au manifestat activitati asociate in mod obisnuit cu spionajul, cum ar fi folosirea loggerilor si a capturilor de ecran, rasfoirea fisierelor si / sau exfiltrarea unor cantitati mari de informatii”, au spus cercetatorii. “Majoritatea instrumentelor de atac pe care le foloseau erau concentrate pe recunoasterea retelei, miscarea laterala si mentinerea prezentei in mediul tinta”.

Luand in considerare complexitatea atacurilor Triton, s-a constatat ca atacatorii au folosit atat backdoor-uri publice cat si personalizate, impreuna cu shell-uri web si instrumente de recoltare de acreditare pentru a evita detectarea antivirusului si au ramas nedescoperite.

In mod remarcabil, atacatorii s-au dovedit a fi prezenti in sistemul vizat timp de aproape un an inainte de a avea acces la destinatia lor finala, o statie de lucru inginerica in care au incercat sa implementeze malware-ul Triton.

“Acesta este un program malware foarte vizat, care poate avea un impact semnificativ”, a declarat Tim Erlin, vicepresedintele managementului si strategiei de produs la Tripwire Inc., pentru SiliconANGLE. “Nu vorbim despre ransomware aici. Triton este conceput special pentru a ataca sistemele de control. ”

Si acestea sunt sisteme foarte specializate, a adaugat el. “Instalarea software-ului standard anti-malware nu este solutia potrivita”, a spus el. “Inginerii si furnizorii de sisteme de siguranta sunt sursa potrivita pentru tehnicile defensive.”

Related posts

Crypto Fear Level